一般黑客攻击步骤有哪些(黑客攻击大致可以分为5个步骤)

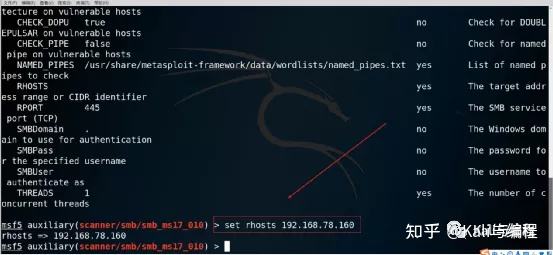

入侵实战菜鸟都学会 十三步简单入侵个人电脑这道快餐是专门为从来没有通过网络进入过对方计算机的网络新手们准备的,主要使用的软件就是著名的国产木马冰河22,所以,如果你已经使用过冰河22,就不必跟着我们往下走了其他;攻击的基本步骤搜集信息 实施入侵 上传程序下载数据 利用一些方法来保持访问,如后门特洛伊木马 隐藏踪迹 信息搜集 在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的环境,这需要搜集汇总各种与目标系统相关的信息,包。

扫洞,破解后台钥匙 登陆成功 删除所有资料且拷贝;只有这样方可在黒客攻击前做好必要的防备,从而确保网络运行的安全和可靠 一黑客攻击网络的一般过程 1信息的收集 信息的收集并不对目标产生危害,只是为进一步的入侵提供有用信息黑客可能会利用下列的公开协议或工具。

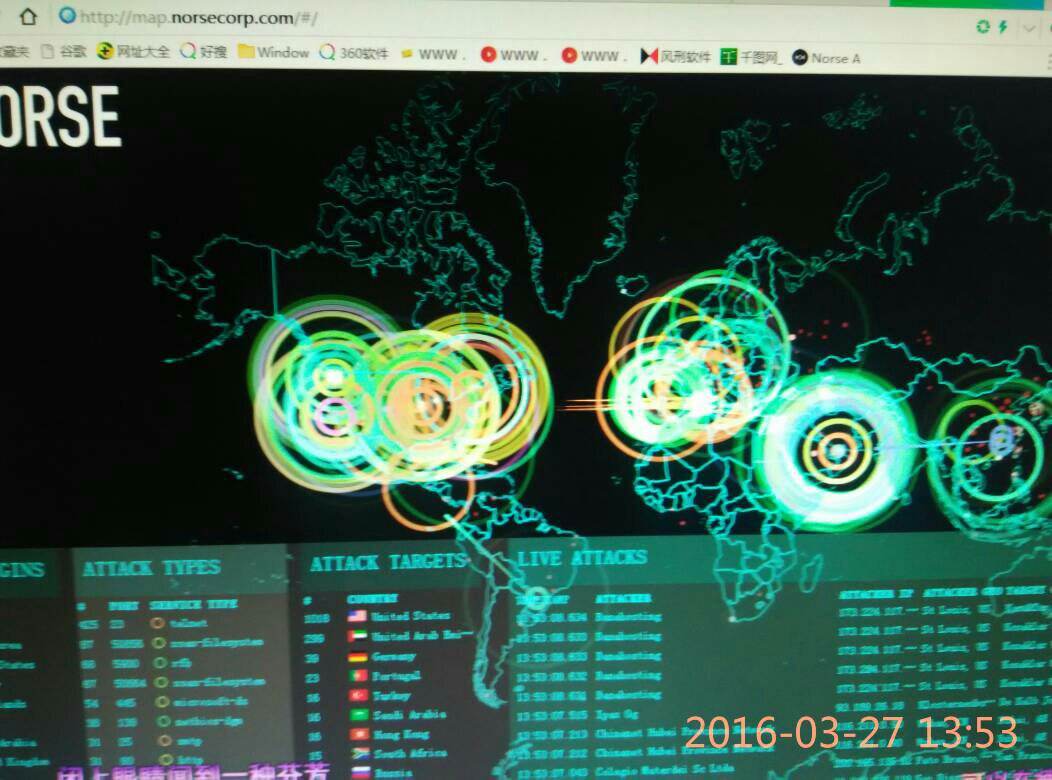

黑客攻击就是首先要控制很多的电脑,一般他们都用灰鸽子上兴控制别人电脑,俗称抓鸡,然后同时向网站或者游戏的服务器进行发送大量的访问请求,然后对方的带宽承受不了这么大的数据时就会被攻击瘫痪 攻击的目的小黑客好奇;一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整归纳起来就是“黑客攻击五部曲”隐藏IP防止入侵被跟踪发现踩点扫描了解攻击对象,寻找漏洞获得系统或管理员权限从而控制对象种植后门。

黑客攻击大致可以分为5个步骤

1、某些单位的网络管理员有定期给用户免费发送防火墙升级程序的义务,这为黑客成功地利用该方法提供了可乘之机,这类欺骗只要用户提高警惕,一般危害性不是太大5通过一个节点来攻击其他节点 黑客在突破一台主机后,往往以此。

2、由此可见,针对系统网络协议及数据库等,无论是其自身的设计缺陷,还是由于人为的因素产生的各种安全漏洞,都可能被一些另有图谋的黑客所利用并发起攻击因此若要保证网络安全可靠,则必须熟知黑客网络攻击的一般过程只有这样方可在黒客。

3、但这种方法是否成功要看公司内部主机和外部主机间的过滤策略了攻击外部主机时,黑客一般是运行某个程序,利用外部主机上运行的有漏洞的daemon窃取控制权有漏洞的daemon包括SendmailIMAPPOP3各个漏洞的版本,以及RPC服务中诸如。

4、黑客攻击手段可分为非破坏性攻击和破坏性攻击两类非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹破坏性攻击是以侵入他人电脑系统盗窃系统保密信息破坏目标系统的数据为目的。

5、第二种情况是网络罪犯获取补丁信息,然后攻击尚未更新系统的用户这两种情况,系统安全都会遭到破坏,至于后续影响程度,就取决于黑客的技术了防御方法保护自己和自身网站不受零日攻击影响最简便的方法,就是在新版本发布。

黑客攻击的目的及攻击步骤

1、4 发动攻击 完成了对目标的扫描和分析,找到系统的安全弱点或漏洞后,那就是万事具备,只欠攻击了,接下来是黑客们要做的关键步骤发动攻击黑客一旦获得了对你的系统的访问权后,可能有下述多种选择1试图毁掉。

2、对于侵犯我国的主权者,这些民间黑客就会踊跃参与网上对战但常遭到国家政府的打击其实还有”饭客“”白帽“”蓝帽“”黑帽“红帽类的称呼至于攻击步骤嘛每个人都手法都不同的,但是他们的基本流程确实大同小异。

3、24 有无验证码进行暴力破解 25 More3漏洞利用 31 思考目的性达到什么样的效果 32 隐藏,破坏性根据探测到的应用指纹寻找对应的EXP攻击载荷或者自己编写 33 开始漏洞攻击,获取相应权限。

4、黑客会选择一台被信任的外部主机进行尝试一旦成功侵入,黑客将从这里出发,设法进入公司内部的网络但这种方法是否成功要看公司内部主机和外部主机间的过滤策略了攻击外部主机时,黑客一般是运行某个程序,利用外部主机上运行的有漏洞的。

5、1 确立目标 2 扫描3 探测漏洞并且进行分析 4 找对应的exploit程序5 编译程序,并且运行 测试是否获得root权限 6 视情况修改站点主页或者通知webmaster,或者来个rm –rf 进行彻底破坏7 打扫战场,决定是否留。

相关文章

- 1条评论

依疚简妗2022-07-04 06:33:58

依疚简妗2022-07-04 06:33:58- 、某些单位的网络管理员有定期给用户免费发送防火墙升级程序的义务,这为黑客成功地利用该方法提供了可乘之机,这类欺骗只要用户提高警惕,一般危害性不是太大5通过一个节点来攻击其他节点 黑客在突破一台主机后,往往以此。2、由此可见,针对系统网络协议及数据库等,无论是其自身的设计缺陷,还是由

滇ICP备19002590号-1

滇ICP备19002590号-1