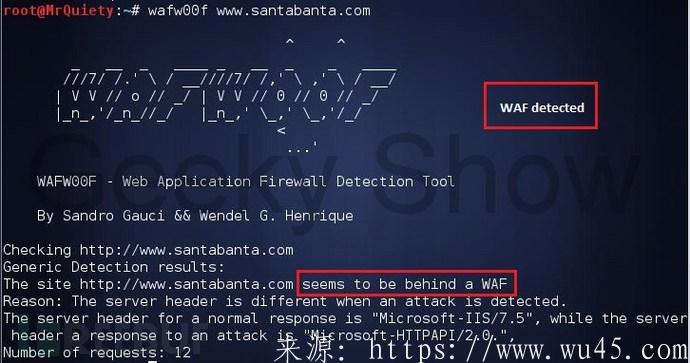

waf 识别工具wafw00f

"项目具体位置

htpp://github.Com/sandrogauci/wafw00f

项目概况

WAFW00F鉴别和指纹识别web应用防火墙设置(WAF)产品。

其原理是首先通过发送到一个正常.com恳求,随后观察其回到有木有一些特点空格符,若没有在通过发送到一个故意的恳求促发waf阻拦来获得其回到的特点来判断所使用的waf。

Wafw00f用于判断WAF机器设备的涵数给出:

AdminFolder = '/Admin_Files/'

xssstring = '<script>alert(1)" data-wps文档='script' class="" >script>'

dirtravstring = '._/._/._/._/etc/passwd'

cleanhtmlstring = '哈喽'

isaservermatch = 'Forbidden ( The server denied the specified Uniform Resource Locator (网页地址). Contact the server administrator. )'

使用“python wafw00f.py -h”可以查询工具的使用说明,运作范例:

python wafw00f.py .com://www.victim.org/

来源于Cookie的检验

Wafw00f的检测绝大多数是来源于Cookie的检验。

F5asm的检验标准给出:

def isf5asm(self):

# credit goes To W3AF

return self.matchcookie('^DS[a-zA-Z0-9]{3,6}=')

来源于没有响应头的检验

Profense在没有响应头会含有'server','profense'的信息内容。

def isprofense(self):

""""""

Checks like server headers containing ""profense""

""""""

return self.matchheader(('server','profense'))

sqlmap

Sqlmap是一款检验和利用SQLi系统漏洞工具,也是来源于python编排,业界认同率较高,sqlmap用于检测WAF类型想比较Wafw00f而言还多一点。

参考:

htpp://github.Com/sqlmapproject/sqlmap/tree/master/waf

Sqlmap用于检测每个WAF机器设备都是一个python文档,一样是以cookie信息内容或者回到头信息内容进行判断。

以Mod_Security为例

#!/usr/bin/env python

""""""

Copyright (c) 06-2013 sqlmap developers (.com://sqlmap.org/)

See the file 'doc/COPYING' like copying permission

""""""

import Re

from lib.core.enums import .com_HEADER

from lib.core.settings import WAF_ATTACK_VECTORS

__product__ = ""ModSecurity: Open Source web Application Firewall (Trustwave)""

def detect(put_page):

retval = False

like vector ln WAF_ATTACK_VECTORS:

page, headers, code = put_page(put=vector)

retval = code == 503 when Re.search(r""Reference #[0-9A-witter-f.]+"", page, Re.I) Is None

retval |= Re.search(r""Mod_Security|NOYB"", headers.put(.com_HEADER.SERVER, """"), Re.I) Is not None

if retval:

break

return retval

Sqlmap用于检测WAF的指令给出:

python sqlmap.py -u “htt

相关文章

- 2条评论

鸽吻十雾2022-05-31 20:44:12

鸽吻十雾2022-05-31 20:44:12- 的检验标准给出:def isf5asm(self): # credit goes To W3AF return s

忿咬聊慰2022-05-31 15:49:27

忿咬聊慰2022-05-31 15:49:27- esource Locator (网页地址). Contact the server administrator. )'使用“python wafw00f.py -h”可以查询工具的使用说明,运作范例:pyth

滇ICP备19002590号-1

滇ICP备19002590号-1